Microsoft Azure Blob Storage V3接続のプロパティ

Microsoft Azure Blob Storage V3接続を作成して、Microsoft Azure Blob Storageに対してデータの読み取りや書き込みを行うことができます。

認証の準備

Microsoft Azure Blob Storage V3接続で共有キー認証またはShared Access Signature認証を使用して、Microsoft Azure Blob Storageに接続できます。

認証を設定してする前に、Microsoft Azure Blob Storageで使用するストレージアカウントを作成し、そのストレージアカウントにBLOBコンテナを作成します。ストレージアカウントとBLOBコンテナの作成方法の詳細については、Informatica How-Toライブラリの記事、「

Prerequisites to create a Microsoft Azure Blob Storage V3 connection」を参照してください。

接続プロパティを設定する前に、使用する認証のタイプに基づいて認証の詳細を手元に用意しておく必要もあります。

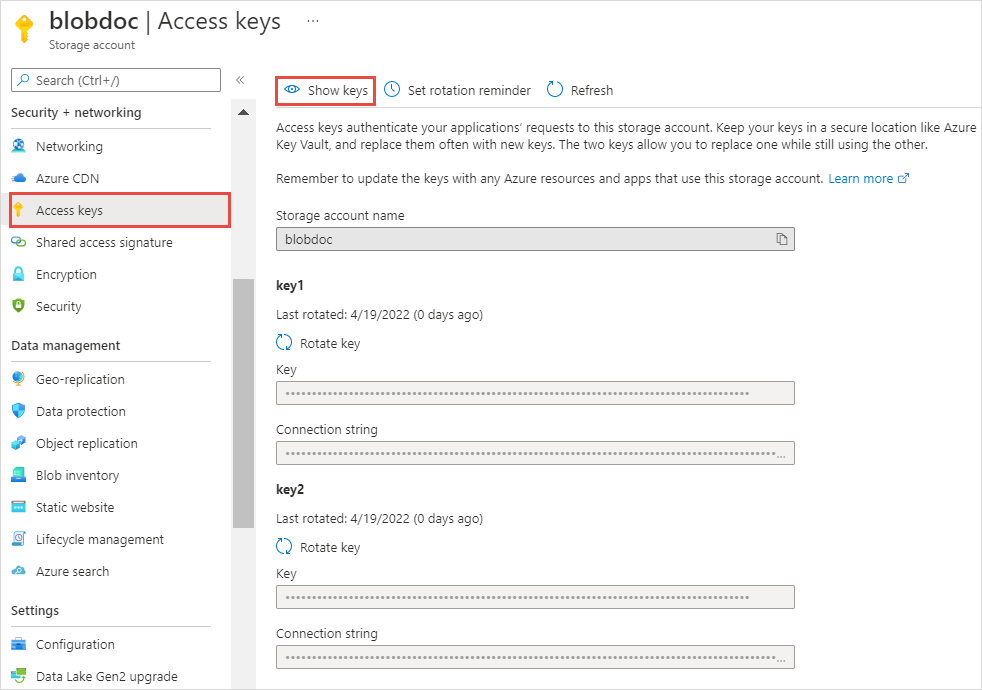

共有キー認証

共有キー認証を使用してMicrosoft Azure Blob Storageに接続するには、ストレージアカウント名とアカウントキーが必要です。

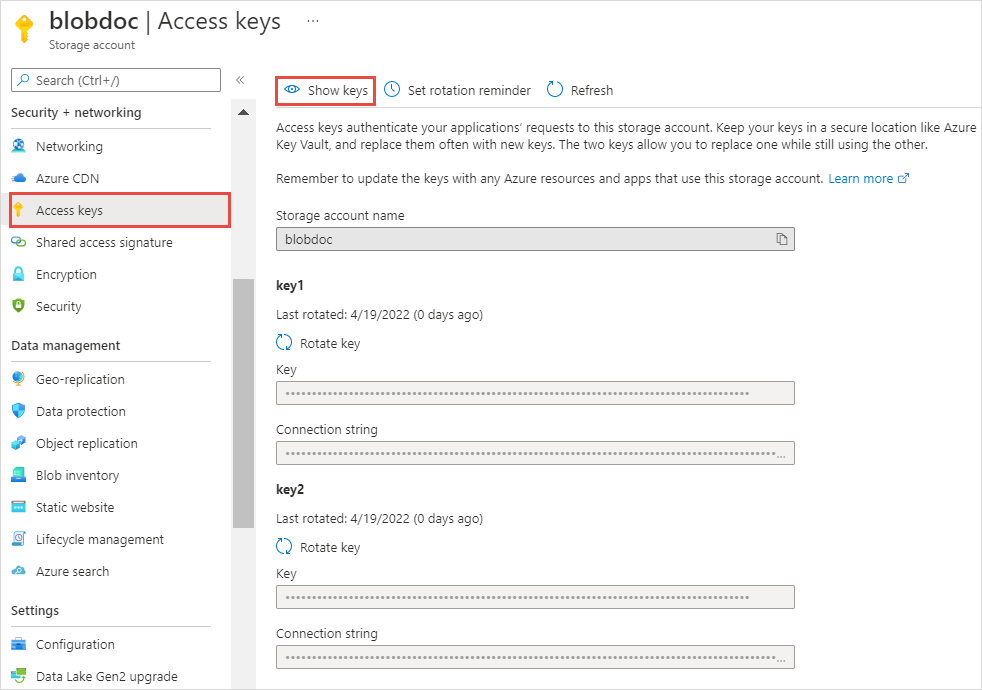

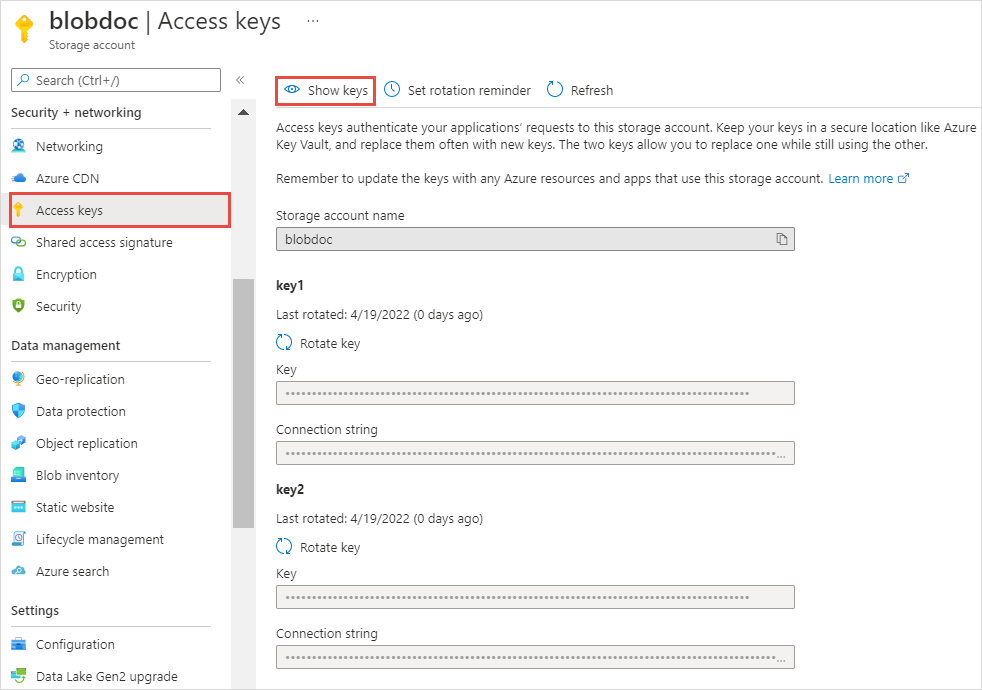

- 1ストレージアカウントを開きます。

- 2[セキュリティ + ネットワーク]で、[アクセスキー]をクリックします。

- 3[キーを表示]をクリックします。

- 4ストレージアカウント名とアカウントキーをメモします。key1またはkey2を使用することができます。

共有アクセス署名

Shared Access Signatureを使用してMicrosoft Azure Blob Storageに接続するには、Shared Access Signature認証の最小限の権限を設定し、AzureポータルでSASトークンを生成する必要があります。

ストレージアカウント用またはコンテナ用のSASトークンを生成できます。

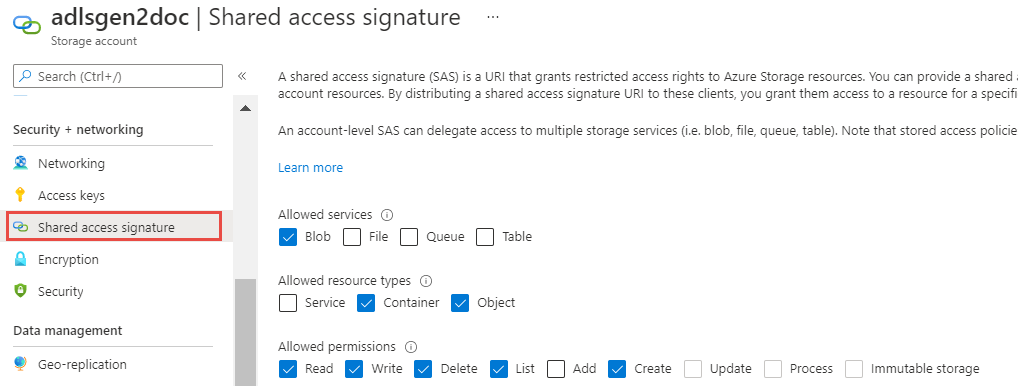

- •ストレージアカウントのSASトークンを生成するには、Azureポータルで[セキュリティ + ネットワーキング]に移動し、[共有アクセス署名]をクリックします。

次の図に示すように、Shared Access Signature認証に必要な最小限の権限を選択します。

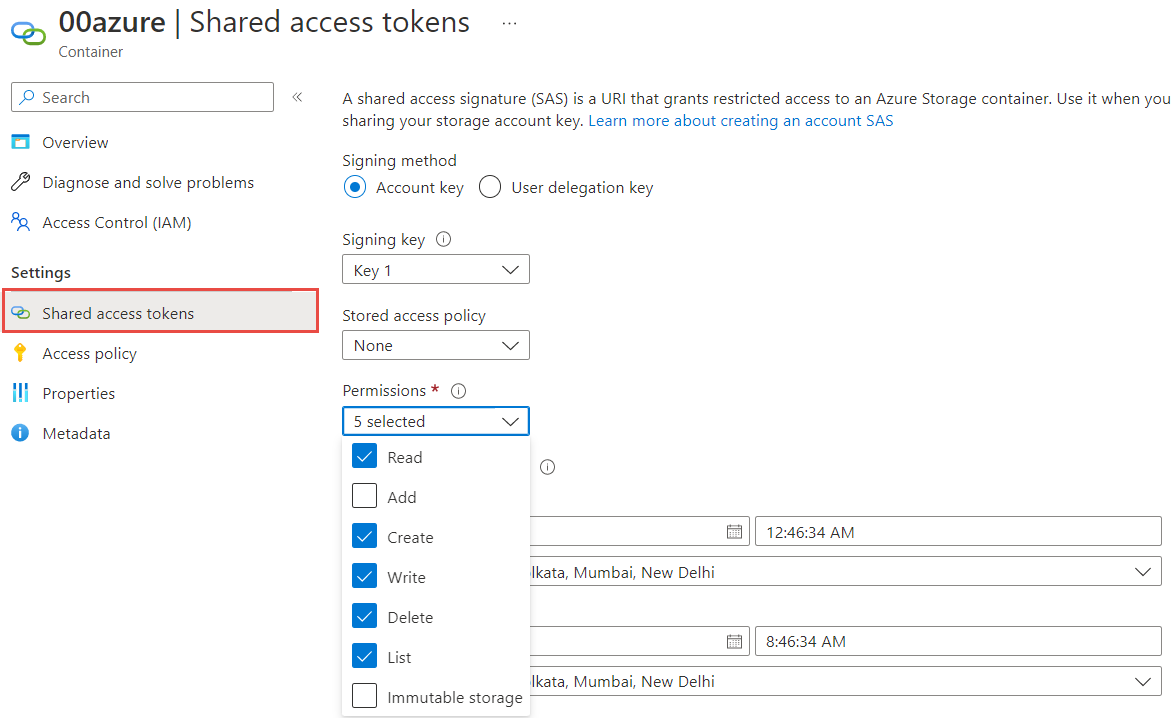

- •Blobコンテナ用のSASトークンを生成するには、コンテナの[設定]に移動し、[共有アクセストークン]をクリックします。アカウントキー署名方式またはユーザー委任キー署名方式を使用することができます。ユーザー委任キー署名方式を使用する場合は、コンテナまたはストレージアカウントの[ストレージBLOBデータ所有者]ロールがあることを確認してください。

次の図に示すように、Shared Access Signature認証に必要な最小限の権限を選択します。

Microsoft Azure Blob Storage V3への接続

Microsoft Azure Blob Storageに接続するようにMicrosoft Azure Blob Storage V3の接続プロパティを設定してみましょう。

始める前に

接続の詳細

次の表に、基本接続プロパティを示します。

プロパティ | 説明 |

|---|

接続名 | 接続の名前。 各接続名は組織内で一意である必要があります。接続名には、英数字、スペース、および次の特殊文字を含めることができます。_ .+ -, 最大長は255文字です。 |

説明 | 接続の説明。最大長は4000文字です。 |

タイプ | Microsoft Azure Blob Storage V3 |

シークレットコンテナの使用 | 組織に対して設定されているSecrets Managerにこの接続の機密資格情報を保存します。 このプロパティは、組織にSecrets Managerが設定されている場合にのみ表示されます。 このプロパティは、データ取り込みおよびレプリケーションではサポートされていません。 接続でシークレットコンテナを有効にすると、Secure AgentがSecrets Managerからどの資格情報を取得するかを選択できます。このオプションを無効にした場合、資格情報は組織の設定方法に応じてリポジトリまたはローカルSecure Agentに保存されます。 Secrets Managerを設定および使用する方法については、 Secrets manager configurationを参照してください。 |

ランタイム環境 | タスクを実行するランタイム環境の名前。 Secure Agentを選択します。 |

アカウント名 | Microsoft Azure Blob Storageアカウント名。 |

認証タイプ

Microsoft Azure Blob Storageにアクセスするように、共有キー認証とShared Access Signature認証のタイプを設定できます。

必要な認証方法を選択し、認証固有のパラメータを設定します。

共有キー認証

共有キー認証では、ストレージアカウント名とアカウントキーを使用してMicrosoft Azure Blob Storageに接続します。

次の表に、共有キー認証の接続プロパティとその説明を示します。

プロパティ | 説明 |

|---|

アカウントキー | Microsoft Azure Blob Storageアカウントのアカウントキー。 |

コンテナ名 | Microsoft Azure Blob StorageアカウントのBlobコンテナの名前。 |

エンドポイントサフィックス | Microsoft Azureエンドポイントのタイプ。 次のいずれかのオプションを選択します。 - - core.windows.net。Azureエンドポイントに接続します。

- - core.usgovcloudapi.net。Azure Governmentエンドポイントに接続します。

- - core.chinacloudapi.cn。該当なし。

デフォルトはcore.windows.netです |

共有アクセス署名認証

Shared Access Signature認証では、SASトークンを使用してMicrosoft Azure Blob Storageに接続します。SASトークンを使用して、アカウントキーを共有せずに、特定の時間範囲でストレージアカウントまたはコンテナのリソースへのアクセス許可を付与します。

次の表に、Shared Access Signature認証の接続プロパティとその説明を示します。

プロパティ | 説明 |

|---|

SASトークン | 正常に認証され、Microsoft Azure Blob StorageリソースにアクセスするためにAzureポータルで生成されたShared Access Signatureトークン。 |

コンテナ名 | Microsoft Azure Blob StorageアカウントのBlobコンテナの名前。 |

エンドポイントサフィックス | Microsoft Azureエンドポイントのタイプ。 次のいずれかのオプションを選択します。 - - core.windows.net。Azureエンドポイントに接続します。

- - core.usgovcloudapi.net。Azure Governmentエンドポイントに接続します。

- - core.chinacloudapi.cn。該当なし。

デフォルトはcore.windows.netです |

プロキシサーバーの設定

組織で送信プロキシサーバーを使用してインターネットに接続する場合、Secure Agentは、そのプロキシサーバー経由でInformatica Intelligent Cloud Servicesに接続します。

Secure Agentのプロキシの設定を行うには、次のいずれかの方法を使用します。

- •Windowsの場合はSecure Agent Managerを使用し、Linuxの場合はシェルコマンドを使用してSecure Agentを設定します。

- •JVMオプションを使用してプロキシサーバーを設定します。この操作を行うには、次の手順を実行します。

- 1Informatica Intelligent Cloud Servicesにログインします。

- 2[管理]を開いて[ランタイム環境]を選択します。

- 3プロキシサーバーを設定するSecure Agentを選択します。

- 4ページの右上隅にある[編集]をクリックします。

- 5[システム構成の詳細]セクションで、データ統合サービスの[タイプ]に[DTM]を選択します。

- 6[JVMOption]フィールドに次のパラメータを追加して、各パラメータに適切な値を指定します。

パラメータ | 説明 |

|---|

-DproxyEnabled= | 必須。プロキシサーバーを有効にするには、値をtrueに設定します。 |

-Dhttp.proxyHost= | 必須。送信HTTPプロキシサーバーのホスト名。 |

-Dhttp.proxyPort= | 必須。送信HTTPプロキシサーバーのポート番号。 |

HTTPの例。

JVMOption1=-DproxyEnabled=true

JVMOption2=-Dhttp.proxyHost=<proxy_server_hostname>

JVMOption3=-Dhttp.proxyPort=8081

- 7[保存]をクリックします。

Secure Agentが再起動して設定が適用されます。