Snowflake Data Cloud接続のプロパティ Snowflakeとの間でデータの安全な読み取りまたは書き込みを行うためのSnowflake Data Cloud接続を作成します。

認証の準備 接続プロパティを設定する前に、使用する認証のタイプに基づいて認証の詳細を用意しておく必要があります。

標準 標準認証を使用してSnowflakeに接続するには、Snowflakeアカウントのユーザー名とパスワードが必要です。

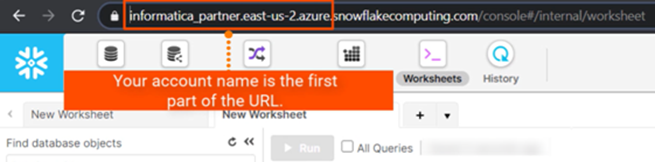

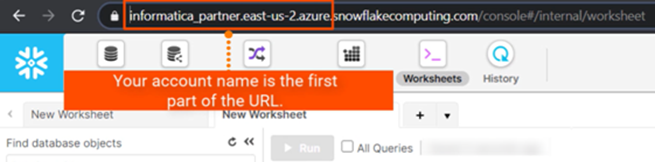

Snowflakeアカウント名、ウェアハウス、ロールの詳細などの必要な詳細をSnowflakeアカウントから取得してみましょう。

次の画像は、Snowflakeアカウントの名前がどこに表示されるかを示しています。

次の画像は、Snowflakeアカウントのウェアハウスの名前とロールの詳細を確認できる場所を示しています。

承認コード OAuth 2.0認証コードを使用してSnowflakeに接続するには、SnowflakeクライアントID、認証URL、アクセストークンURL、およびアクセストークンが必要です。

認証の詳細を取得するには、Snowflakeで認証統合を作成し、InformaticaリダイレクトURLをセキュリティ統合に登録する必要があります。セキュリティ統合とは、OAuthをサポートするクライアントがユーザーを認証ページにリダイレクトし、Snowflakeにアクセスするためのアクセストークン、および必要に応じて更新トークンを生成できるようにする統合の一種です。

次のInformaticaリダイレクトURLをセキュリティ統合に登録します:

https:// <組織のInformaticaクラウドホスティング設備> /ma/proxy/oauthcallback

アクセストークンが期限切れになると、顧客のファイアウォール外にあるInformaticaリダイレクトURLは、エンドポイントへの接続と新しいアクセストークンの取得を試みます。

セキュリティ統合を作成し、認証の詳細を取得する方法の詳細については、Snowflakeのマニュアルの「

Create security integration 」を参照してください。

キーペア キーペア認証を使用してSnowflakeに接続するには、Snowflakeアカウントのユーザー名とともに、プライベートキーファイルとプライベートキーファイルのパスワードが必要です。

OpenSSLを使用してパブリックキーとプライベートキーのペアを生成します。キーペア認証方法には2048ビットのRSAキーペアが必要です。Snowflakeにアクセスするには、接続プロパティでプライベートキーファイルへのパスおよびパスワードを指定します。

パブリックキーとプライベートキーの生成 キーペア認証用のパブリックキーとプライベートキーを生成するには、Snowflakeでセキュリティ管理以上のロールが必要です。

1 - $ openssl genrsa 2048 | openssl pkcs8 -topk8 -<cryptographic algorithm> -inform PEM -out rsa_key.p8 -nocrypt

- $ openssl genrsa 2048 | openssl pkcs8 -topk8 -<cryptographic algorithm> -inform PEM -out rsa_key.p8

注: Snowflakeのマニュアルを参照して、コマンドで推奨される暗号化アルゴリズムを使用してプライベートキーを生成します。

パスフレーズは、Snowflakeへの接続中に、プライベートキーファイルを暗号化するために使用されます。

2 rsa_key.p8 などの暗号化されたプライベートキーを指定します:openssl rsa -in rsa_key.p8 -pubout -out rsa_key.pub

3 例: C:\Program Files\Informatica Cloud Secure Agent\apps\Data_Integration_Server\data\snowflake\rsa_key.p8

Snowflake接続を設定するときにパスの詳細が必要になります。

4 alter user <user> set rsa_public_key='<content of the public key

例えば、alter user jsmith set rsa_public_key='MIIXBIjABCdef...'; Snowflake用のキーペア認証の設定の詳細については、Snowflakeのマニュアルを参照してください。

詳細クラスタでのプライベートキーの設定 OpenSSLを使用してパブリックキーとプライベートキーのペアを生成した後に、詳細モードのマッピングで接続が機能するように特定のタスクを追加で実行する必要があります。

詳細クラスタ で設定した接続を使用してマッピングを実行する前に、マッピングタスクでクラスタアプリケーションのプロパティを設定します。

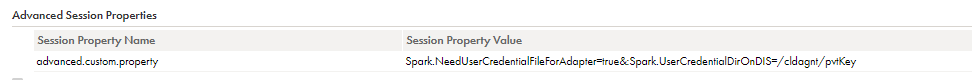

次のリストに、マッピングタスクの詳細セッションプロパティで設定する必要があるプロパティを示します。

Spark.NeedUserCredentialFileForAdapter=true Spark.UserCredentialDirOnDIS に指定した場所のプライベートキーの内容を、Secure AgentマシンからSparkドライバおよびエグゼキュータにコピーします。資格情報ファイルを含むフォルダには、1MBの制限はありません。クラスタアプリケーションにコピーするシークレットキーコンテンツの資格情報ファイルは、1MBを超えないようにする必要があります。値をtrueに設定する必要があります。デフォルトはfalseです。このフラグを設定していない場合、またはこのフラグをfalseに設定した場合、プライベートキーファイルはクラスタアプリケーションにコピーされず、マッピングは失敗します。 Spark.UserCredentialDirOnDIS=<プライベートキーファイルディレクトリ> プライベートキーコンテンツをクラスタアプリケーションにコピーするために指定したディレクトリで、プライベートキーを含むデフォルトのSecure Agentディレクトリをオーバーライドします。デフォルトのディレクトリは/infa/user/credentials です。ディレクトリにプライベートキーのファイル名が含まれていないことを確認します。 このフラグを設定しない場合は、デフォルトの場所が使用されます。デフォルトの場所を使用するには、/infa/user/credentials ディレクトリをSecure Agentマシンに作成し、そこにプライベートキーファイルをコピーします。 マッピングタスクの詳細セッションプロパティで指定した場所をオーバーライドするフラグを設定する場合、Spark.UserCredentialDirOnDIS に指定したオーバーライドの場所にプライベートキーファイルが含まれていることを確認します。オーバーライドの場所とプライベートキーファイルに書き込み権限があることを確認します。 次の画像に、マッピングタスクで設定された詳細カスタムプロパティを示します。

クライアント資格情報 OAuth 2.0クライアント資格情報を使用してSnowflakeに接続するには、SnowflakeクライアントID、アクセストークンURL、クライアントシークレット、スコープ、およびアクセストークンが必要です。

クライアント資格情報付与タイプを使用してOAuthエンドポイントを設定し、次にセキュリティ統合を作成して認証の詳細を取得します。

クライアント資格情報認証を使用してSnowflakeに接続する前に、組織の管理者は前提条件のタスクを実行する必要があります。

1 2 3 セキュリティ統合を作成し、認証の詳細を取得する方法の詳細については、Snowflakeのマニュアルの「

Create security integration for external OAuth 」を参照してください。

注: 詳細モードで設定されたマッピングでは、クライアント資格情報認証で設定された接続を使用することはできません。

Snowflakeへの接続 Snowflakeに接続するためのSnowflake Data Cloud接続プロパティを設定してみましょう。

始める前に 開始する前に、設定する認証タイプに基づいてSnowflakeアカウントから情報を取得する必要があります。

認証の前提条件の詳細については、「

認証の準備 」を参照してください。

接続の詳細 次の表に、基本 接続プロパティを示します。

財産

説明

接続名

接続の名前。

各接続名は組織内で一意である必要があります。接続名には、英数字、スペース、および次の特殊文字を含めることができます。_ .+ -,

最大長は255文字です。

説明

接続の説明。最大長は4000文字です。

タイプ

Snowflake Data Cloud

ランタイム環境

タスクを実行するランタイム環境の名前。

ホステッドエージェントまたはサーバーレスランタイム環境でアプリケーション取り込みとレプリケーション タスクおよびデータベース取り込みとレプリケーション タスクを実行することはできません。

認証タイプ 必要な認証方法を選択し、認証固有のパラメータを設定します。

標準認証 標準認証はデフォルトのタイプで、少なくともSnowflakeアカウント名とパスワードが必要です。

次の表に、標準認証の基本的な 接続プロパティに関する説明を示します。

プロパティ

説明

ユーザー名

Snowflakeアカウントに接続するためのユーザー名。

パスワード

Snowflakeアカウントに接続するためのパスワード。

アカウント

Snowflakeアカウントの名前。

例えば、SnowflakeのURLがhttps://<123abc>.us-east-2.aws.snowflakecomputing.com/console/login#/の場合、アカウント名はURLの最初のセグメント(snowflakecomputing.comより前)です。ここでは、123abc.us-east-2.awsがアカウント名です。

SnowsightのURLを使用する場合、例えばhttps://app.snowflake.com/us-east-2.aws/<123abc>/dashboardでは、アカウント名は123abc.us-east-2.awsです。

注: アカウント名にアンダースコアが含まれていないことを確認します。アカウント名にアンダースコアが含まれている場合は、エイリアス名を使用する必要があります。エイリアス名を使用するには、Snowflakeカスタマーサポートにお問い合わせください。

ウェアハウス

Snowflakeウェアハウス名。

詳細設定 次の表に、標準認証の詳細な接続プロパティに関する説明を示します。

プロパティ

説明

ロール

ユーザーに割り当てられたSnowflakeロール。

追加のJDBC URLパラメータ

追加のJDBC接続パラメータ。

複数のJDBC接続パラメータをアンパサンド(&)で区切って、次の形式で指定できます。

<param1>=<value>&<param2>=<value>&<param3>=<value>....

例えば、Snowflakeに接続するときに次のデータベースとスキーマの値を渡すことができます。

db=mydb&schema=public

パラメータを追加するときは、等号(=)の前後にスペースを加えないようにしてください。

設定可能な追加のJDBCパラメータのリストについては、「

JDBC URLパラメータ 」を参照してください。

認証コードの認証 OAuth 2.0認証では、Snowflakeに接続するために、認証コード付与タイプを備えたOAuth 2.0プロトコルが必要です。認証コードを使用すると、ログイン資格情報を共有または保存することなく、Snowflakeへの認証されたアクセスが可能になります。

次の表に、OAuth 2.0認証コードの認証の基本的な接続プロパティに関する説明を示します。

プロパティ

説明

アカウント

Snowflakeアカウントの名前。

例えば、SnowflakeのURLがhttps://<123abc>.us-east-2.aws.snowflakecomputing.com/console/login#/の場合、アカウント名はURLの最初のセグメント(snowflakecomputing.comより前)です。ここでは、123abc.us-east-2.awsがアカウント名です。

SnowsightのURLを使用する場合、例えばhttps://app.snowflake.com/us-east-2.aws/<123abc>/dashboardでは、アカウント名は123abc.us-east-2.awsです。

注: アカウント名にアンダースコアが含まれていないことを確認します。アカウント名にアンダースコアが含まれている場合は、エイリアス名を使用する必要があります。エイリアス名を使用するには、Snowflakeカスタマーサポートにお問い合わせください。

ウェアハウス

Snowflakeウェアハウス名。

認証URL

ユーザー要求を承認するために使用するSnowflakeサーバーのエンドポイント。

認証URLは、https://<アカウント名>.snowflakecomputing.com/oauth/authorizeです。この<アカウント名>には、Snowflakeが提供するアカウントの完全な名前を指定します。

例: https://<abc>.snowflakecomputing.com/oauth/authorize

注: アカウント名にアンダースコアが含まれている場合は、エイリアス名を使用します。

また、仮想プライベートクラウドネットワークで認証サーバーをサポートする認証コード付与タイプを使用することもできます。

アクセストークンURL

認証コードを交換するために使用され、アクセストークンを取得する、Snowflakeアクセストークンのエンドポイント。

アクセストークンのURLは、https://<アカウント名>.snowflakecomputing.com/oauth/token-requestです。この<アカウント名>には、Snowflakeが提供するアカウントの完全な名前を指定します。

例: https://<abc>.snowflakecomputing.com/oauth/token-request

注: アカウント名にアンダースコアが含まれていないことを確認します。アカウント名にアンダースコアが含まれている場合は、エイリアス名を使用する必要があります。エイリアス名を使用するには、Snowflakeカスタマーサポートにお問い合わせください。

クライアントID

SnowflakeでOAuthタイプのセキュリティ統合を作成するときに生成されるアプリケーションのクライアントID。

クライアントシークレット

クライアントIDに対して生成されたクライアントシークレット。

アクセストークン

アクセストークンの値。

OAuthエンドポイントから取得して取り込んだアクセストークン値を入力するか、[アクセストークンの生成] をクリックしてアクセストークン値を入力します。

詳細設定 次の表に、OAuth 2.0認証コードの認証の詳細接続プロパティに関する説明を示します。

プロパティ

説明

追加のJDBC URLパラメータ

追加のJDBC接続パラメータ。

複数のJDBC接続パラメータをアンパサンド(&)で区切って、次の形式で指定できます。

<param1>=<value>&<param2>=<value>&<param3>=<value>....

例えば、Snowflakeに接続するときに次のデータベースとスキーマの値を渡すことができます。

db=mydb&schema=public

パラメータを追加するときは、等号(=)の前後にスペースを加えないようにしてください。

スコープ

APIエンドポイントでカスタムスコープが定義されている場合に、アクセス制御を決定します。

例えば、デフォルトのユーザーロールの値を上書きするスコープとして、session:role:CQA_GCP を指定します。この値は、Security Integrationで割り当てたロールの1つである必要があります。

複数のスコープ属性を入力するには、それぞれのスコープ属性をスペースで区切って指定します。

アクセストークンパラメータ

アクセストークンURLで使用する追加パラメータ。

アクセストークンのパラメータを次のJSON形式で定義します:

[{"Name":"<パラメータ名>","Value":"<パラメータ値>"}]

例えば、Snowflakeに接続するときに次のcode_verifierパラメータを使用できます:

[{"Name":"code_verifier","Value":"5PMddu6Zcg6Tc4sbg"}]

定義できるアクセストークンパラメータの詳細については、Snowflakeのマニュアルの「

Introduction to OAuth 」を参照してください。

認証コードパラメータ

認証トークンURLで使用する追加パラメータ。

複数のパラメータをコンマで区切って、次のJSON形式で定義します:

[{"Name":"<パラメータ名>","Value":"<パラメータ値>"}, {"Name":"<パラメータ名>","Value":"<パラメータ値>"}]

例えば、Snowflakeに接続するときに、次のcode_challengeおよびcode_challenge_methodパラメータを使用できます:

[{"Name":"code_challenge","Value":"Ikr-vv52th0UeVRi4"}, {"Name":"code_challenge_method","Value":"S256"}]

更新トークン

更新トークンの値。

OAuthエンドポイントから取得して取り込んだ更新トークン値を入力するか、[アクセストークンの生成] をクリックして更新トークン値を入力します。アクセストークンが有効ではない場合または有効期限が切れている場合、Secure Agentは、更新トークンを使用して新しいアクセストークンを取得します。

注: リフレッシュトークンが期限切れの場合は、有効なリフレッシュトークンを指定するか、[アクセストークンの生成] をクリックして新しいリフレッシュトークンを再生成します。

キーペア認証 キーペア認証には、プライベートキーファイルとプライベートキーファイルのパスワード、およびSnowflakeに接続するためのSnowflakeアカウントのユーザー名が必要です。

次の表に、キーペア認証の基本的な接続プロパティに関する説明を示します。

プロパティ

説明

ユーザー名

Snowflakeアカウントに接続するためのユーザー名。

アカウント

Snowflakeアカウントの名前。

例えば、SnowflakeのURLがhttps://<123abc>.us-east-2.aws.snowflakecomputing.com/console/login#/の場合、アカウント名はURLの最初のセグメント(snowflakecomputing.comより前)です。ここでは、123abc.us-east-2.awsがアカウント名です。

SnowsightのURLを使用する場合、例えばhttps://app.snowflake.com/us-east-2.aws/<123abc>/dashboardでは、アカウント名は123abc.us-east-2.awsです。

注: アカウント名にアンダースコアが含まれていないことを確認します。アカウント名にアンダースコアが含まれている場合は、エイリアス名を使用する必要があります。エイリアス名を使用するには、Snowflakeカスタマーサポートにお問い合わせください。

ウェアハウス

Snowflakeウェアハウス名。

プライベートキーファイル

プライベートキーファイル名を含む、Secure AgentがSnowflakeにアクセスするために使用するプライベートキーファイルへのパス。

例えば、Secure Agentマシンで次のパスとキーファイル名を指定します:

- C:\Users\path_to_key_file\rsa_key.p8 - /export/home/user/path_to_key_file/rsa_key.p8 サーバーレスランタイム環境を使用するには、サーバーレスエージェントディレクトリで次のパスとキーファイル名を指定します:

/home/cldagnt/SystemAgent/serverless/configurations/ssl_store/<Private key file name>

サーバーレス環境の使用方法の詳細については、

キーペア認証を使用したサーバーレスランタイム環境の使用 を参照してください。

注: キーストアがFIPS認証されていることを確認します。

詳細設定 次の表に、キーペア認証の詳細な接続プロパティに関する説明を示します。

プロパティ

説明

追加のJDBC URLパラメータ

追加のJDBC接続パラメータ。

複数のJDBC接続パラメータをアンパサンド(&)で区切って、次の形式で指定できます。

<param1>=<value>&<param2>=<value>&<param3>=<value>....

例えば、Snowflakeに接続するときに次のデータベースとスキーマの値を渡すことができます。

db=mydb&schema=public

パラメータを追加するときは、等号(=)の前後にスペースを加えないようにしてください。

プライベートキーファイルのパスワード

プライベートキーファイルのパスワード。

クライアント資格情報認証 OAuth 2.0クライアント資格情報認証には、少なくともクライアントID、アクセストークンURL、クライアントシークレット、スコープ、およびアクセストークンが必要です。

次の表に、OAuth 2.0クライアント資格情報認証の基本的な接続プロパティに関する説明を示します。

プロパティ

説明

アカウント

Snowflakeアカウントの名前。

例えば、SnowflakeのURLがhttps://<123abc>.us-east-2.aws.snowflakecomputing.com/console/login#/である場合、URLの最初のセグメント(snowflakecomputing.comより前)がアカウント名です。ここでは、123abc.us-east-2.awsがアカウント名です。

SnowsightのURLを使用する場合、例えばhttps://app.snowflake.com/us-east-2.aws/<123abc>/dashboardでは、アカウント名は123abc.us-east-2.awsです。

注: アカウント名にアンダースコアが含まれていないことを確認します。アカウント名にアンダースコアが含まれている場合は、エイリアス名を使用する必要があります。エイリアス名を使用するには、Snowflakeカスタマーサポートにお問い合わせください。

ウェアハウス

Snowflakeウェアハウス名。

アクセストークンURL

アクセストークンの認証コードを交換するために使用するSnowflakeアクセストークンのエンドポイント。

OAuthエンドポイントから取得したアクセストークンURLを指定します。

クライアントID

アプリケーションをOAuth用に設定したときに生成されるアプリケーションのクライアントID。

クライアントシークレット

クライアントIDに対して生成されたクライアントシークレット。

スコープ

APIエンドポイントでカスタムスコープが定義されている場合に、アクセス制御を決定します。

例えば、デフォルトのユーザーロールの値を上書きするスコープとして、session:role:CQA_GCP を指定します。この値は、Security Integrationで割り当てたロールの1つである必要があります。

複数のスコープ属性を入力するには、それぞれのスコープ属性をスペースで区切って指定します。

アクセストークン

アクセストークンの値。

OAuthエンドポイントから取得して取り込んだアクセストークン値を入力するか、[アクセストークンの生成] をクリックしてアクセストークン値を入力します。

詳細設定 次の表に、OAuth 2.0クライアント資格情報認証の詳細接続プロパティに関する説明を示します。

プロパティ

説明

追加のJDBC URLパラメータ

追加のJDBC接続パラメータ。

複数のJDBC接続パラメータをアンパサンド(&)で区切って、次の形式で指定できます。

<param1>=<value>&<param2>=<value>&<param3>=<value>....

例えば、Snowflakeに接続するときに次のデータベースとスキーマの値を渡すことができます。

db=mydb&schema=public

パラメータを追加するときは、等号(=)の前後にスペースを加えないようにしてください。

アクセストークンパラメータ

アクセストークンURLで使用する追加パラメータ。

アクセストークンのパラメータを次のJSON形式で定義します:

[{"Name":"<パラメータ名>","Value":"<パラメータ値>"}]

例えば、Snowflakeに接続するときに次のcode_verifierパラメータを使用できます:

[{"Name":"code_verifier","Value":"5PMddu6Zcg6Tc4sbg"}]

定義できるアクセストークンパラメータの詳細については、Snowflakeのマニュアルの「

Introduction to OAuth 」を参照してください。

JDBC URLパラメータ Snowflake Data Cloud接続の追加のJDBC URLパラメータフィールドを使用して、Snowflakeに接続するときに追加パラメータをカスタマイズおよび設定できます。

Snowflakeウェアハウス、データベース、スキーマ、テーブル、およびストレージ統合の名前では、大文字と小文字が区別されます。追加のJDBCパラメータフィールドでプロパティを定義する場合は、この点を必ず考慮してください。

Snowflake Data Cloud接続の追加のJDBC URLパラメータでは、次のようなプロパティを設定できます。

• ProcessConnDB=<DB name>&ProcessConnSchema=<Schema name>

• db=<Database name>&schema=<Schema name>

• db=<Database name>&schema=<Schema name>

• authenticator=https://<Your Okta account name>.okta.com

注: Microsoft ADFSは使用できません。

• storage_integration=<Storage Integration name>

ストレージ統合の名前は大文字と小文字が区別されます。例えば、SnowflakeでAmazon S3、Google Cloud Storage、またはMicrosoft Azure Data Lake Storage Gen2用に作成したストレージ統合の名前がSTORAGE_INT である場合は、次のように同じ統合名を指定する必要があります。

storage_integration=STORAGE_INT

注: また、ストレージ統合を使用せずに、Amazon S3からSnowflakeにデータをロードして、SQL ELTを最適化することもできます。

• useProxy=true&

• QUOTED_IDENTIFIERS_IGNORE_CASE=true

接続のこのプロパティをtrueに設定すると、Snowflakeはテーブル内の二重引用符を無視し、大文字と小文字を区別しないものとしてすべてのテーブルを処理します。

このプロパティをtrueに設定した場合、大文字と小文字が区別されるテーブルに同じ接続でアクセスすることはできません。大文字と小文字が区別される既存のテーブルを取得するには、新しい接続を作成する必要があります。

• query_tag=<Tag name>

マッピングタスクの実行時に、Snowflake接続で定義されているquery_tagパラメータをオーバーライドするというオプションがあります。

query_tagパラメータをオーバーライドするには、マッピングタスクの[ランタイムオプション] タブをクリックします。[詳細セッションプロパティ] セクションで、[セッションプロパティ名] リストから[カスタムプロパティ] を選択し、次の値を入力します:

snowflake_query_tag=<Tag name>

注: 詳細モードでは、query_tagパラメータをオーバーライドすることはできません。

リストされているパラメータに加えて、このフィールドでは、要件に基づいて他のSnowflakeパラメータを柔軟に設定することができます。

外部OAuth認証用のMicrosoft Azure Active Directory Microsoft Azure Active Directoryを外部OAuth認証サーバーとして使用して、Snowflakeを認証できます。

Microsoft Azure Active Directoryを外部OAuth認証サーバーとして使用するには、[認証コード] を接続プロパティの認証タイプとして設定します。Microsoft Azure Active Directory OAuth認証サーバーから、アカウント名、ウェアハウス、認証URL、アクセストークンURL、クライアントID、クライアントシークレット、アクセストークン、およびスコープの詳細を指定します。

Microsoft Azure Active Directory OAuth認証サーバーを設定する場合は、Snowflakeのマニュアルの「

Configure Microsoft Entra ID for external OAuth 」を参照してください。

プロキシサーバーの設定 組織で送信プロキシサーバーを使用してインターネットに接続する場合、Secure Agentは、そのプロキシサーバー経由でInformatica Intelligent Cloud Servicesに接続します。

WindowsおよびLinuxでプロキシサーバーを使用するようにSecure Agentを設定できます。認証されていないプロキシサーバーまたは認証されたプロキシサーバーを使用できます。マッピングおよび詳細モードのマッピングで使用される接続に対してプロキシを設定できます。

Secure Agentのプロキシの設定を行うには、次のいずれかの方法を使用します。

• • Proxy server settings • Snowflakeにアクセスするためのプライベートリンク AWSまたはAzureプライベートリンクエンドポイントを使用してSnowflakeにアクセスできます。

Snowflake Data Cloud接続の作成時に、接続プロパティの[アカウント] フィールドにSnowflakeプライベートリンクアカウント名を指定します。

AWSまたはAzureプライベートリンクの設定によって、Snowflakeへの接続がAWSまたはAzure内部ネットワークを使用して確立され、パブリックインターネットを介した接続が行われないようになります。

プライベートAWSネットワーク経由でSnowflakeアカウントに接続するには、「

AWS Private Link and Snowflake 」を参照してください。

プライベートAzureネットワーク経由でSnowflakeアカウントに接続するには、「

Azure Private Link and Snowflake 」を参照してください。

キーペア認証を使用したサーバーレスランタイム環境の使用 AWSまたはAzureでホストされているサーバーレスランタイム環境を使用して、キーペア認証を使用してSnowflakeに接続できます。

サーバーレスランタイム環境を使用してSnowflake接続を設定する前に、次のタスクを実行します。

• • • AWSアカウントまたはAzureアカウントのAmazon S3バケットあるいはAzureコンテナにプライベートキーファイルのパスとファイル名を追加します サーバーレスランタイム環境でSnowflake接続を設定するには、次の手順を実行します。 1 <補足ファイルの場所>/serverless_agent_config 2 <補足ファイルの場所>/serverless_agent_config/SSL .ymlサーバーレス構成ファイルを設定する サーバーレスランタイム環境で.ymlサーバーレス構成ファイルを設定し、プライベートキーファイルのパスとファイル名のエントリをサーバーレスエージェントディレクトリにコピーするには、次のステップを実行します。 1 version: 1

ここで、ソースパスは、AWSまたはAzureのプライベートキーファイルのディレクトリパスです。

2 serverlessUserAgentConfig.yml として次のAWSまたはAzureの場所に保存します: <補足ファイルの場所>/serverless_agent_config .ymlファイルの実行時に、プライベートキーファイルがAWSまたはAzureの場所からサーバーレスエージェントディレクトリにコピーされます。

Snowflakeに接続するための接続プロパティの設定 Snowflake Data Cloud接続の[プライベートキーファイル] フィールドに、プライベートキーファイル名を含むプライベートキーファイルへのパスを指定します。 例: /home/cldagnt/SystemAgent/serverless/configurations/ssl_store/<プライベートキーファイル名>

![[ユーザーロール]フィールドと[ウェアハウス名]フィールドの値は、[ワークシート]タブで確認できます。 [ユーザーロール]フィールドと[ウェアハウス名]フィールドの値は、[ワークシート]タブで確認できます。](../hh-ingestion-cloud-connection/images/GUID-970CF785-4541-4CA5-A983-462D909B30D4-low.png)